掌握文件与文件夹安全权限的终极设置指南

在现代计算机操作系统中,文件与文件夹的安全权限设置是确保数据安全与隐私保护的重要机制。无论是个人用户还是企业环境,正确配置这些权限都能有效防止未经授权的访问和数据泄露。本文将详细介绍如何设置文件或文件夹的安全权限,包括基本概念、操作步骤以及一些高级技巧,帮助读者全面理解并应用这一功能。

一、安全权限基础

1.1 什么是安全权限?

安全权限是指操作系统赋予用户或用户组对文件、文件夹等资源执行特定操作的能力。这些操作包括但不限于读取(Read)、写入(Write)、执行(Execute)、删除(Delete)以及修改属性(Modify Attributes)等。

1.2 权限类型

标准权限:常见于Windows系统,包括读取、写入、执行(对于文件夹则为列出内容、读取属性、写入数据/添加文件、创建/删除子文件夹及文件、遍历文件夹/执行文件)。

特殊权限:提供更细粒度的控制,如修改权限、获取所有权、删除子对象等。

继承权限:文件夹的权限可以自动应用于其子文件和子文件夹,除非被明确覆盖。

1.3 用户账户与组

用户账户:代表系统中的一个个体,每个账户都有唯一的用户名和密码。

用户组:将多个用户组织在一起,便于批量管理权限。例如,管理员组通常拥有最高权限,而普通用户组则权限较低。

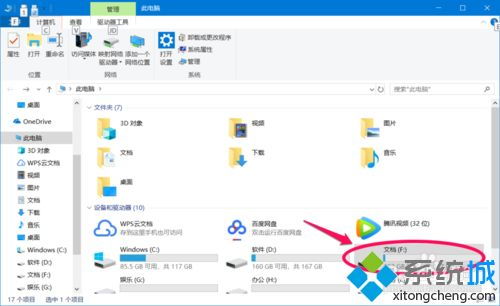

二、Windows系统下的权限设置

2.1 通过文件资源管理器设置

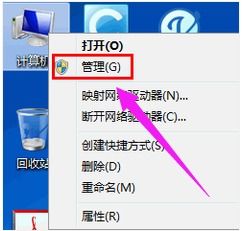

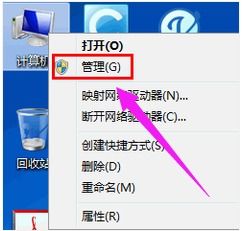

1. 右键点击目标文件或文件夹,选择“属性”。

2. 转到“安全”选项卡。

3. 点击“编辑”按钮以更改权限。

4. 在“组或用户名”列表中,选择要修改权限的用户或组。

5. 勾选或取消勾选相应的权限复选框。

6. 点击“应用”和“确定”保存更改。

2.2 高级权限设置

1. 在“安全”选项卡中,点击“高级”。

2. 可在此处查看权限的继承情况,选择“更改权限”进行更细致的调整。

3. “所有者”选项卡允许更改文件或文件夹的所有者,这对于解决权限问题特别有用。

4. “审核”选项卡可设置对文件或文件夹访问的审计,记录哪些用户何时进行了何种操作。

2.3 权限继承与覆盖

禁用继承:若不想某文件夹的子项继承父文件夹的权限设置,可在“高级安全设置”对话框中点击“禁用继承”,然后选择是将现有权限转换为显式权限还是删除所有继承的权限。

权限覆盖:对特定子项单独设置权限,以覆盖从父文件夹继承的权限。

三、Linux/Unix系统下的权限设置

3.1 文件权限表示法

Linux/Unix系统使用三种字符(所有者、组、其他人)和四种权限(读r、写w、执行x、无权限-)的组合来表示文件权限。例如,`-rwxr-xr`表示一个普通文件,所有者有读写执行权限,组用户有读执行权限,其他人只有读权限。

3.2 chmod命令

`chmod`命令用于改变文件或目录的权限。

符号模式:如`chmod u+rwx,g+rx,o+r file`,意为给所有者添加读写执行权限,给组用户添加读执行权限,给其他人添加读权限。

数字模式:每位数字代表一个权限类别(读4、写2、执行1),如`chmod 755 file`,意味着所有者拥有全部权限(7=4+2+1),组用户和其他人拥有读和执行权限(5=4+1)。

3.3 chown与chgrp命令

`chown`用于更改文件或目录的所有者。

`chgrp`用于更改文件或目录的所属组。

四、高级技巧与最佳实践

4.1 最小权限原则

仅授予用户完成其工作所需的最小权限。这能有效减少因权限滥用或误操作导致的数据泄露风险。

4.2 定期审计权限

使用内置工具(如Windows的审核日志、Linux的auditd)或第三方软件定期检查系统权限配置,确保权限设置符合安全策略。

4.3 备份与恢复权限

在进行大规模权限更改前,考虑先备份当前权限设置。Windows可通过导出安全模板实现,Linux则可使用`getfacl`命令导出ACL(访问控制列表)。

4.4 权限继承管理

在复杂目录结构中,合理规划权限继承策略,避免权限混乱。对于需要特殊处理的目录,及时禁用继承并设置显式权限。

4.5 敏感数据处理

对于包含敏感信息的文件或文件夹,采用加密存储,并限制访问权限至最小必要范围。

4.6 用户教育与培训

提高用户对权限管理的认识,包括了解自己的权限范围、遵守公司安全政策以及报告任何可疑的权限变更。

五、结论

文件与文件夹的安全权限设置是维护数据安全的第一道防线。无论是个人还是企业,都应重视权限管理,通过合理配置权限,结合最小权限原则、定期审计、备份与恢复策略等最佳实践,构建稳固的安全防线。随着技术的不断进步,了解并掌握最新的权限管理技术和工具,对于应对日益复杂的网络安全威胁至关重要。通过本文的介绍,希望能为读者提供一个全面而实用的指南,助其在实际操作中更加得心应手。

- 上一篇: 如何查询自己在中国移动名下的手机号码?

- 下一篇: 中国移动APP怎样设置手机铃声?

-

电脑桌面顽固文件终极删除指南新闻资讯04-28

电脑桌面顽固文件终极删除指南新闻资讯04-28 -

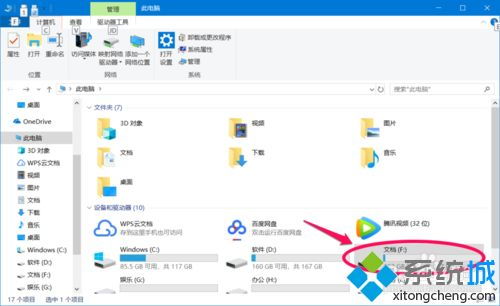

轻松掌握:设置Win7系统管理员权限的实用指南新闻资讯11-27

轻松掌握:设置Win7系统管理员权限的实用指南新闻资讯11-27 -

解锁手机潜能:轻松几步,教你安全开启Root权限!新闻资讯10-27

解锁手机潜能:轻松几步,教你安全开启Root权限!新闻资讯10-27 -

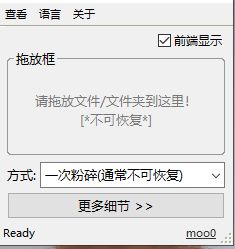

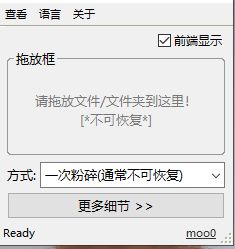

一键彻底删除,永久粉碎文件的终极方法!新闻资讯12-13

一键彻底删除,永久粉碎文件的终极方法!新闻资讯12-13 -

配置文件夹为禁止写入状态新闻资讯12-10

配置文件夹为禁止写入状态新闻资讯12-10 -

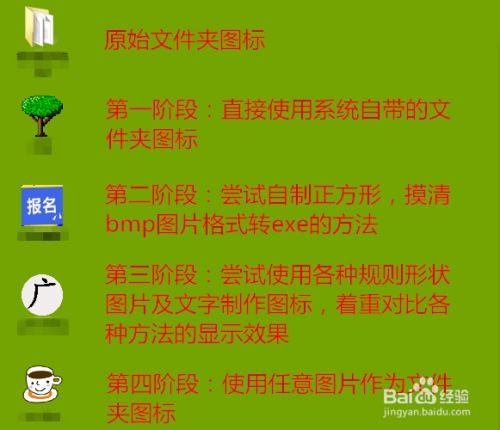

打造个性化文件夹图标大全(终极指南)新闻资讯11-28

打造个性化文件夹图标大全(终极指南)新闻资讯11-28